Avec l’arrivée d’Apple Intelligence dans l’application Mail sur Mac, la gestion de vos e-mails devient plus fluide et intuitive. Grâce à des fonctionnalités avancées comme la priorisation des messages, les réponses intelligentes ou encore le résumé automatique des e-mails complexes, Apple Intelligence vous aide à rester organisé, à gagner du temps et à gérer votre messagerie avec plus d’efficacité. Voici une introduction à l’utilisation de ces trois nouvelles fonctions.

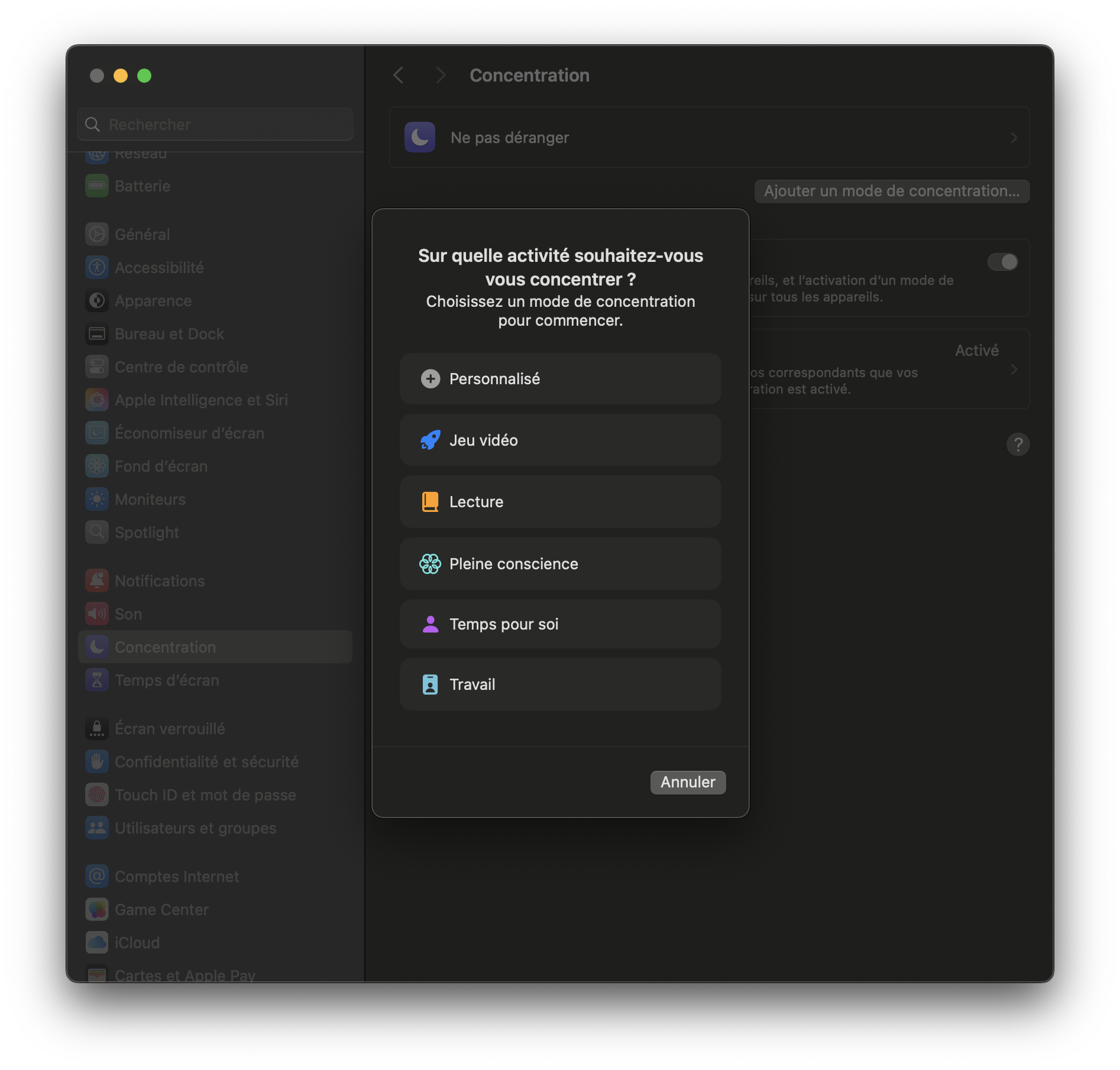

Conditions préalables à l’utilisation d’Apple Intelligence

Avant de profiter de ces fonctionnalités, il est essentiel de vérifier que votre Mac est compatible et qu’Apple Intelligence est activé.

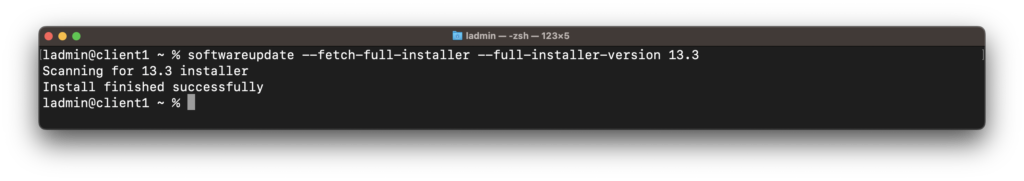

Apple Intelligence est disponible sur les Mac équipés d’une puce M1 ou ultérieure, et nécessite macOS 15.4 ou une version plus récente. Pour le vérifier, cliquez sur « À propos de ce Mac » dans le menu Pomme.

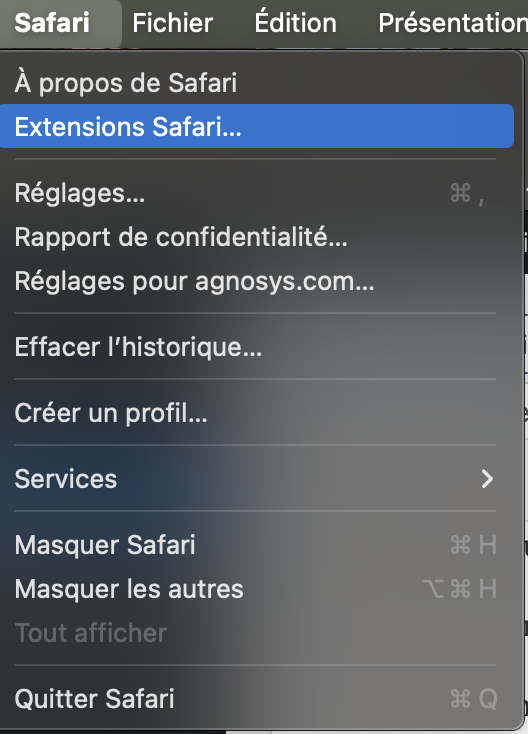

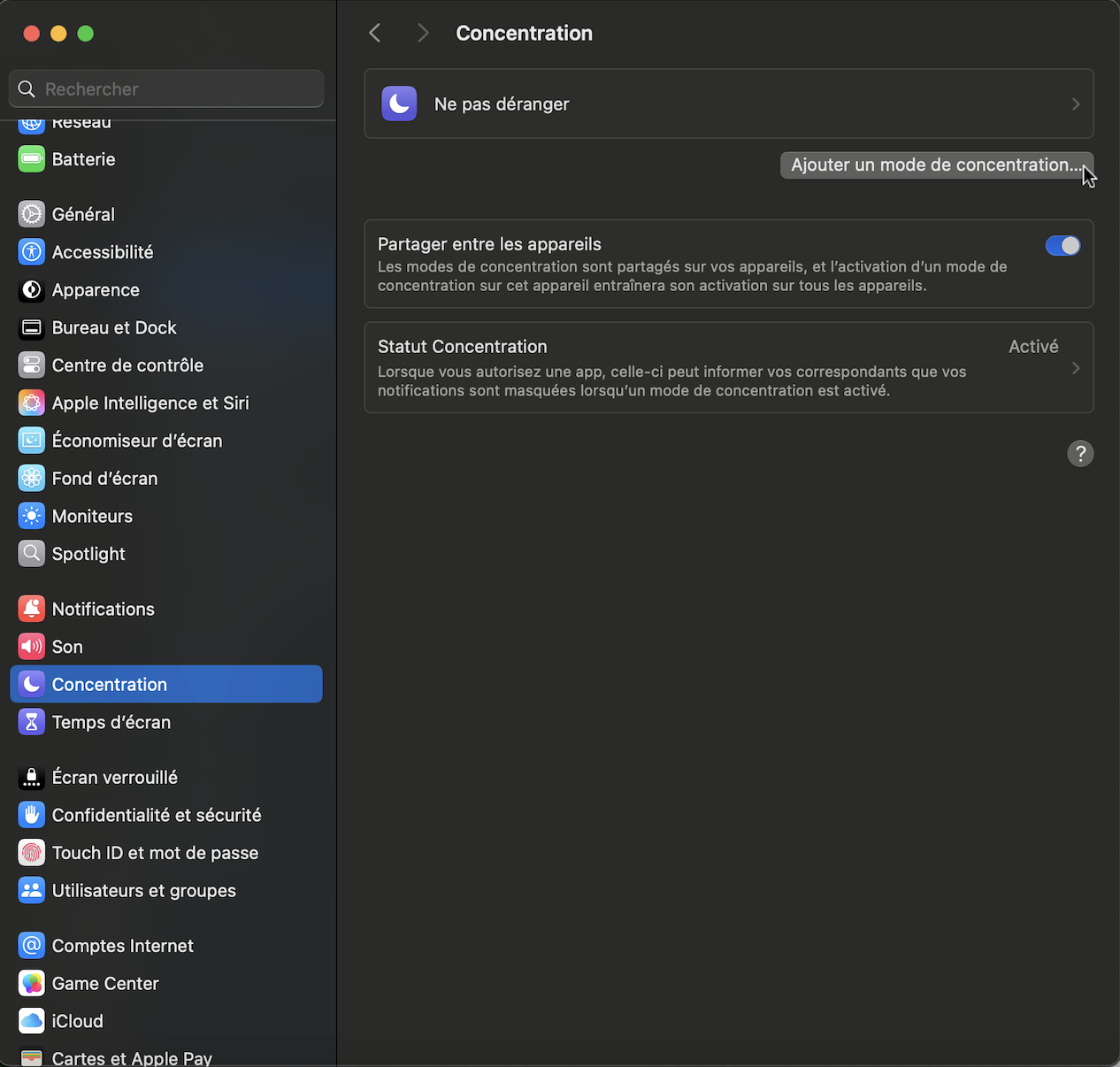

Une fois ces prérequis vérifiés, cliquez sur le menu Pomme, puis sur « Réglages Système ». Dans la barre latérale, sélectionnez « Apple Intelligence et Siri », puis dans le panneau principal, cliquez sur « Activer Apple Intelligence ». Dans l’assistant Apple Intelligence, cliquez sur « Continuer ». Vous pouvez également en profiter pour configurer Siri, l’assistant vocal de macOS.

Afficher les messages prioritaires dans la boîte de réception

Apple Intelligence facilite le tri de vos messages en mettant en avant les e-mails les plus urgents en haut de votre boîte de réception. Cette fonctionnalité se révèle particulièrement utile pour ne pas manquer une invitation à un événement important ou une carte d’embarquement pour un vol imminent.

Voici comment activer cette fonctionnalité :

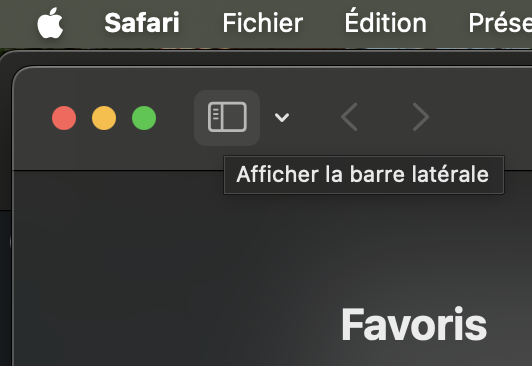

1. Ouvrez l’application Mail sur votre Mac.

2. Sélectionnez la boîte de réception de votre choix, puis dans la barre des menus, cliquez sur « Présentation » et choisissez « Afficher les messages prioritaires ».

3. Vos messages urgents sont désormais affichés en haut de la boîte de réception.

Utiliser la fonctionnalité Réponse intelligente

Apple Intelligence va plus loin en simplifiant la rédaction de réponses à vos e-mails grâce à des suggestions automatiques. Cela vous permet de répondre rapidement, surtout dans des situations où vous devez fournir une réponse concise et efficace.

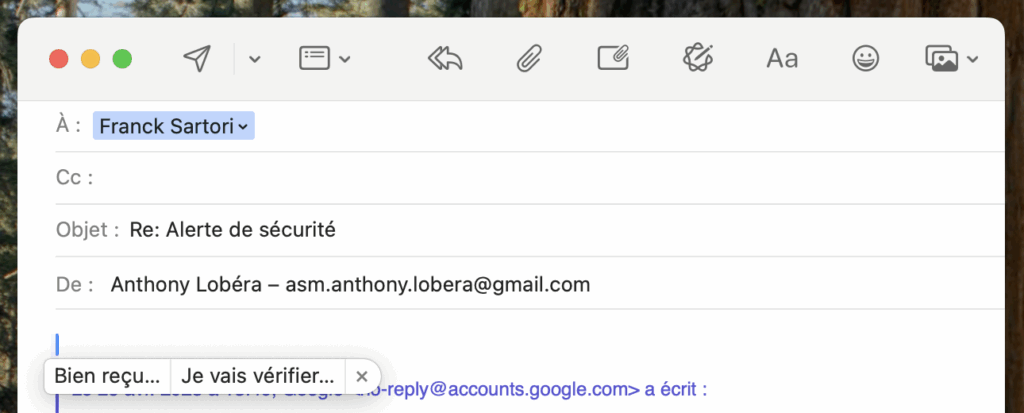

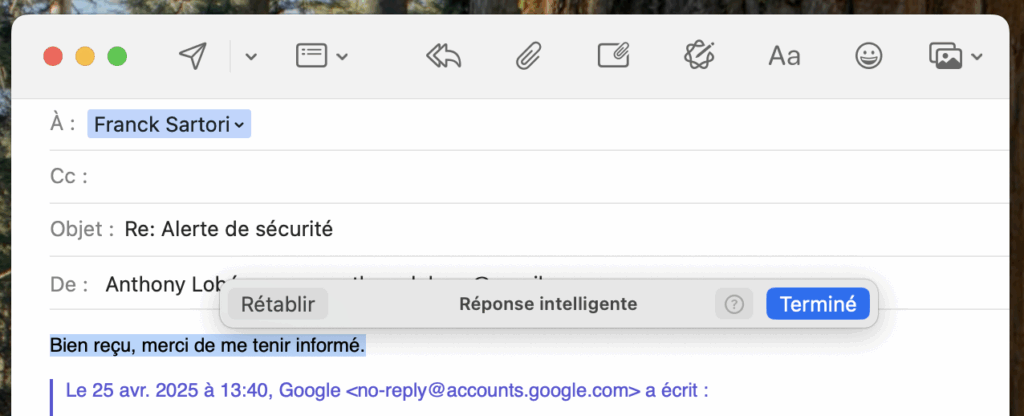

Voici les étapes pour utiliser la Réponse intelligente :

1. Ouvrez l’application Mail sur votre Mac.

2. Cliquez sur un e-mail, puis sur le bouton « Répondre ».

3. Cliquez à l’intérieur du message et choisissez l’une des réponses suggérées par Apple Intelligence.

4. La réponse est générée automatiquement dans le message.

5. Cliquez sur le bouton « Terminé ».

6. Au besoin, sélectionnez le texte ajouté et cliquez sur le logo « Apple Intelligence » qui s’affiche à gauche pour accéder aux outils d’écriture.

7. Une fois votre réponse prête, cliquez sur le bouton « Envoyer ».

Résumer un e-mail

Lorsque vous recevez un e-mail long ou un fil de discussion complexe, Apple Intelligence peut vous fournir un résumé rapide, vous permettant ainsi de saisir les points essentiels en un clin d’œil. Cette fonctionnalité est particulièrement utile lorsque vous avez du retard dans la consultation de vos e-mails ou que vous avez du mal à trouver l’information clé dans un long échange.

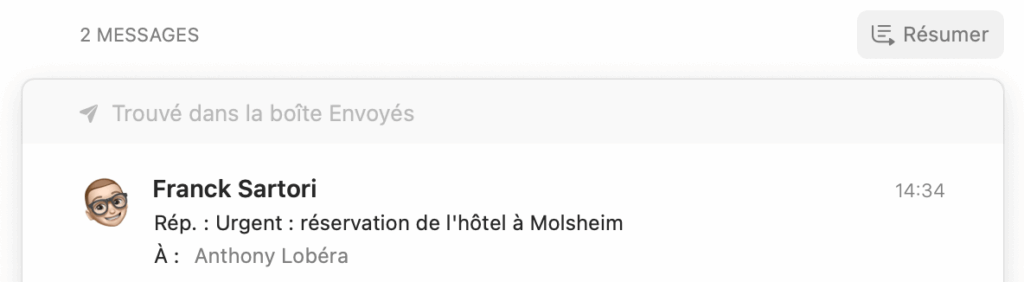

Voici comment résumer un e-mail :

1. Ouvrez l’application Mail sur votre Mac.

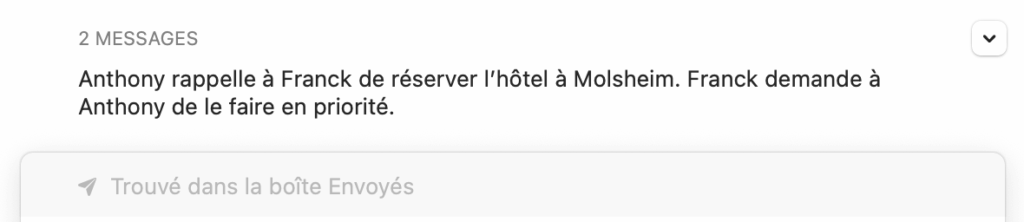

2. Cliquez sur l’e-mail que vous souhaitez résumer, puis sur le bouton « Résumer » situé en haut à droite.

3. Le résumé apparaît au-dessus de l’e-mail. Si l’e-mail fait partie d’un fil de discussion, l’ensemble du contenu de la discussion est résumé.

Si vous souhaitez acquérir les connaissances nécessaires pour réaliser du support aux utilisateurs de Mac, nous vous invitons à vous inscrire à notre formation Support macOS : les clés d’une assistance aux utilisateurs réussie.